MISP to Microsoft Sentinel

Koppel dreigingsinformatie automatisch aan de Microsoft365 cloud

Op Zolder bouwden wij een koppeling tussen MISP en Microsoft Sentinel om te integreren met onze Attic dienstverlening. We besloten om de opgedane kennis ook openbaar te delen met de community. Zo hopen we dat meer organisaties effectief iets kunnen doen met gedeelde dreigingsinformatie en de weerbaarheid van Nederland stijgt.

De koppeling dient om dreigingsinformatie vanuit een MISP platform als Threat Intelligence in Microsoft Sentinel te plaatsen. Deze setup werkt geheel op basis van Azure cloud-diensten en is daardoor extreem onderhoudsvriendelijk.

Whitepaper

In deze Nederlandstalige whitepaper beschrijven we de setup tot in detail, alsmede enkele voorbeelden van Sentinel alarmregels geschreven in de Kusto Query Language.

Deze content is gratis en anoniem te downloaden. Als je dit waardeert en iets terug wilt doen, dan doe je ons een plezier door deze pagina te delen op Twitter en/of LinkedIN.

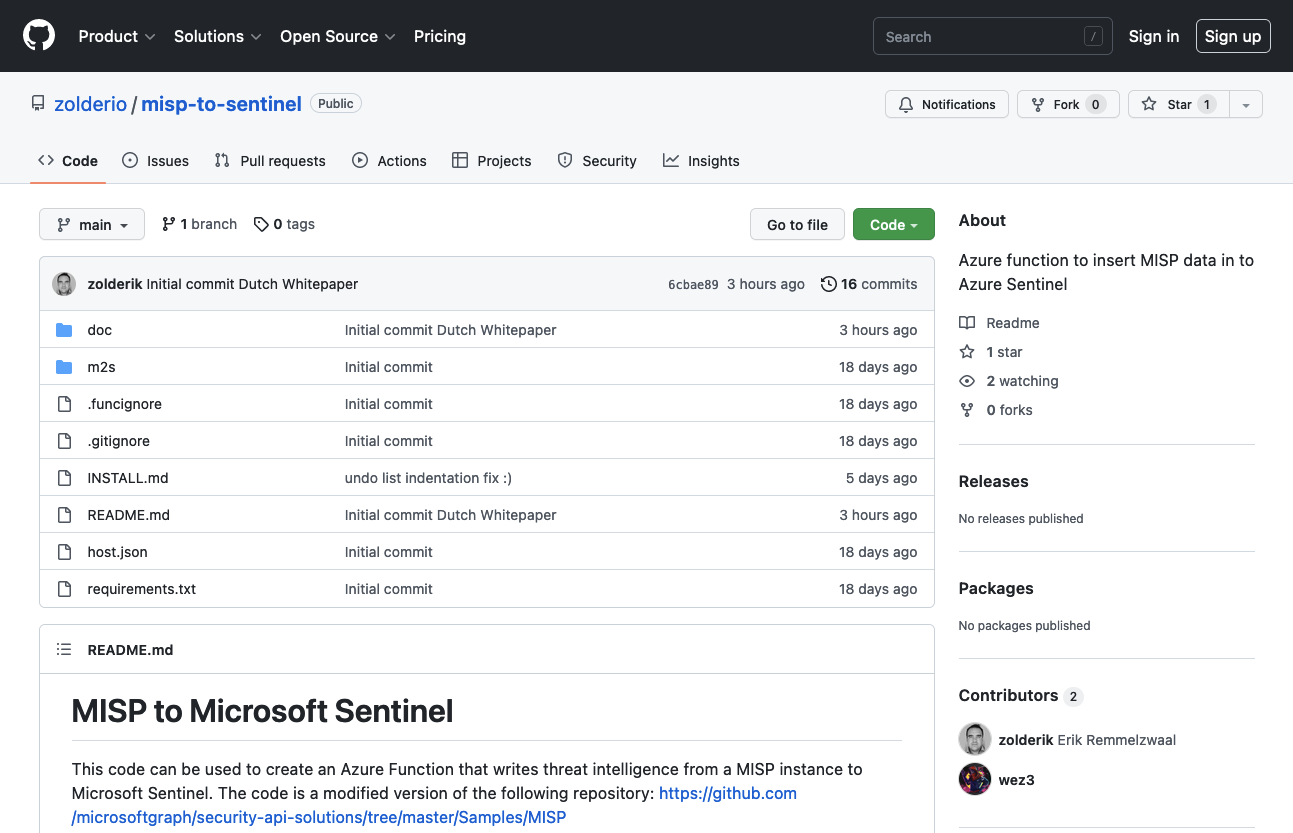

GitHub

In deze GitHub repository hebben wij de code beschikbaar gesteld om in een eigen Microsoft tenant een Azure Function te bouwen die in interval dreigingsinformatie uit een MISP bron download en wegschrijft naar 1 of meerdere Microsoft Sentinel instanties.

Video instructie

In deze video doorloopt Erik de installatie van de Azure componenten stap voor stap.

Abonneer op ons kanaal om updates te ontvangen bij nieuwe content: YouTube.com

De Attic Optie

Deze MISP koppeling kan toegevoegd worden aan een abonnement op Attic voor Microsoft365, ook beschikbaar voor de publieke sector. Zo helpen wij kleinere organisaties om hoog niveau cybersecurity maatregelen te treffen en de weerbaarheid op niveau te krijgen en houden.

Interesse of meer informatie nodig? Laat het ons gerust weten.