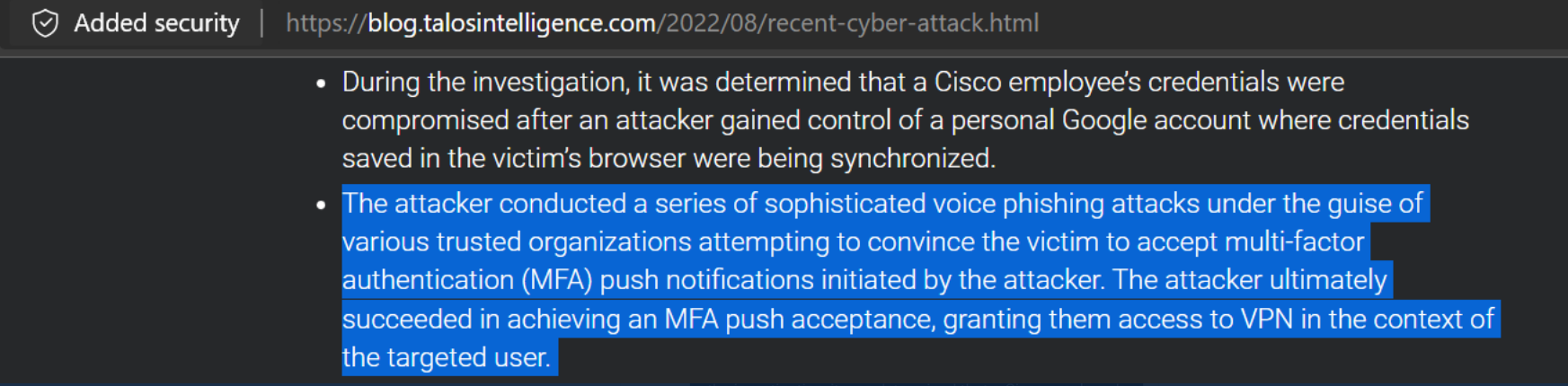

Uber is gehackt. En sindsdien komen steeds meer details naar buiten over de hack in zijn werk is gegaan. Dat nog geen week na de opname van Attic LIVE over Multi-Factor Authenticatie (MFA), zo’n spraakmakende hack in de media komt, is geen toeval.

In de sessie legde Erik Remmelzwaal uit wat MFAfatigue ofwel MFA Push Spam is en wat ertegen te doen. En dat doen we niet zomaar: aanvallers grijpen steeds vaker naar deze tactiek om MFA te omzeilen.

Wil je de hele sessie terugkijken? Kijk dan op ons YouTube kanaal, en abonneer je voor notificaties bij toekomstige sessies:

Hoe werkt MFAfatigue of MFA Push Spam?

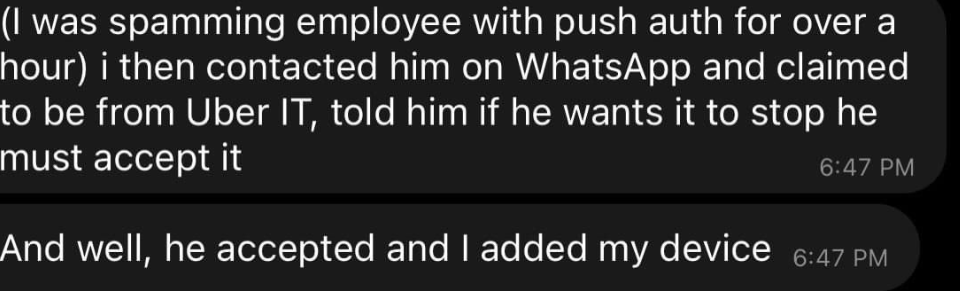

MFAfatigue en MFA push spam zijn verschillende twee termen voor dezelfde soort tactiek: MFA proberen te omzeilen door het slachtoffer te spammen met aanmeldpogingen net zolang totdat die opgeeft en de aanmeldpoging goedkeurt.

Dit soort aanvallen richt zich vaak – maar is niet gelimiteerd – tot Microsoft Authenticator.

Onze checks tegen MFAfatigue

De Attic-app heeft in totaal 12 checks die iets doen met Multi-Factor Authenticatie. 2 ervan willen we extra uitlichten als maatregelen tegen MFAfatigue aanvallen:

Nummerverificatie (CHK-1141)

Aan de authenticatie via push-notificatie kan een extra laag worden toegevoegd in Microsoft 365: nummerverificatie (in het Engels: Number Matching). In dat geval moeten medewerkers bij het inloggen een nummer invoeren dat ze op hun device te zien krijgen.

Als jij niet degene bent die de aanmeldpoging heeft geinitieerd, dan weet je dus ook het nummer niet. En zonder het nummer, kan je de poging niet accepteren. Een heel effectief middel, nog steeds niet waterdicht, maar houdt absoluut het allergrootste deel van de aanvallen tegen.

Fraudemeldingen (CHK-1144)

Wanneer een medewerker een MFA melding weigert, blijft dat met standaard configuratie onbekend voor de organisatie. Maar dat is een heel belangrijke indicator die je eigenlijk niet moet willen missen. Immers: als de aanvaller tot aan de push notificatie is gekomen, betekent dat het wachtwoord van de medewerker mogelijk gelekt is (tenzij je Passwordless Authentication – zie CHK-1139 – gebruikt).

Door Fraudemeldingen mogelijk te maken, kan de medewerker ervoor kiezen om met een druk op de knop de geblokkeerde aanmeldpoging te loggen. En in Azure AD kan je instellen dat dit soort nieuwe gebeurtenissen in het logboek automatisch tot een e-mailnotificatie leiden.

—

En er zijn nog veel meer zaken te optimaliseren aan MFA en de rest van je Microsoft tenant. Wil het jezelf makkelijk maken? Neem dan Attic for Microsoft 365.